Nella nostra vita, le password sono uno strumento importante e indispensabile, purtroppo però non sono così forti come dovrebbero essere. Esistono delle alternative? Sì, ma non sono ancora riuscite a prendere piede.

In una civiltà come la nostra, che si basa sulla proprietà, sulla privacy e sulla riservatezza, l’identificazione è un principio di sicurezza di base. La chiave con la quale apri la tua macchina, il PIN della carta di credito e così via, sono anch’esse meccanismi di riconoscimento. La nostra vita è piena di chiavi e di oggetti che certificano la nostra identità e ciò che ci appartiene. Tutto ciò non è né un bene né un male, è semplicemente il modo in cui vanno le cose.

Password: un’eredità del passato

In informatica, il problema dell’identificazione e dell’appartenenza ad un gruppo virtuale è subentrato con l’apparizione dei primi sistemi multiutente, ovvero grandi macchine a cui decine di persone potevano collegarsi allo stesso tempo e condividere le risorse informatiche. Senza una password, un utente avrebbe potuto farsi passare per un altro e avere accesso a dati che non gli appartenevano, una cosa impensabile in un ambiente accademico, professionale o militare.

L’invenzione delle password informatiche viene attribuita a Fernando Corbato (fonte)

Le password moderne si devono ai sistemi informatici di molti anni fa, che ammettevano quasi esclusivamente del testo digitato da una tastiera: la parola di accesso poteva essere solo una serie di caratteri più o meno lunga (ma non troppo, perché le risorse disponibili erano molto limitate). L’ascesa dei grandi sistemi UNIX ha fatto il resto: le tecnologie universitarie su cui è stato costruito internet, nei primi anni novanta, adottarono da subito l’uso delle password.

Password: economiche, ma problematiche

Le chiavi di accesso sono un sistema di identificazione molto conveniente e facile da applicare a qualsiasi sistema informatico, in quanto il metodo di scrittura tramite tastiera è usato praticamente ovunque: da un lato, i computer senza una tastiera sono pochi; dall’altro, i sistemi operativi sono in grado di memorizzare e manipolare stringhe di testo come quelle usate per le password. La tecnologia alla base è solo semplice, affidabile e conosciuta da tutti.

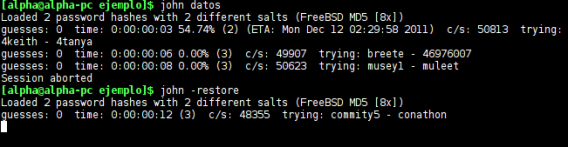

John the Ripper può provare migliaia di chiavi al secondo (fonte)

Ma la password di testo è anche una misura di protezione fragile. Gran parte della sua debolezza non dipende dai sistemi che la gestiscono, bensì dagli esseri umani: il nostro cervello ha difficoltà a ricordare lunghe stringhe di lettere e numeri. Di conseguenza, tendiamo a generare delle parole di accesso facili da ricordare: “pippo”, “123456” o “lamiacasettabella”. Dov’è il problema? Essendo così brevi, indovinarle o ottenerle attraverso dei programmi speciali è molto semplice. Se poi queste parole, che danno accesso ad account personali come quelli di Facebook o Twitter, vengono usate per identificarsi in più servizi, il disastro è servito su un piatto d’argento!

I numerosi tentativi per sensibilizzare gli utenti

I moltissimi tentativi di sensibilizzazione non sono serviti a molto: continuiamo a scrivere password deboli, anche quando lo stesso sistema ce lo sconsiglia. Quando poi un sito o un’applicazione ci obbligano a seguire degli standard di lunghezza e varietà, finiamo per usare la stessa parola d’ordine “sicura” che impieghiamo in altri siti. Questa imprudenza permette a un hacker di ottenere l’accesso a vari account in un solo colpo. Tutto ciò perché diamo più importanza alla comodità piuttosto che alla sicurezza.

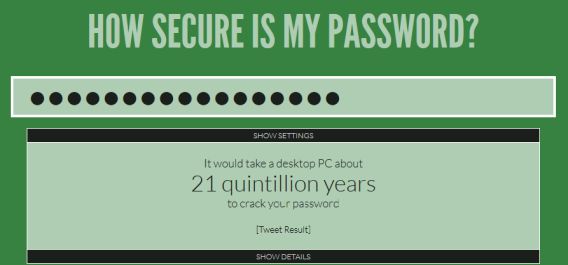

Il sito How Secure is My Password ti dice quanti anni ci vogliono per indovinarla

Gli esperti di sicurezza e gli psicologi consigliano di usare delle regole mnemotecniche (tecniche per facilitare la memoria) che consistono nell’uso di varianti di una stessa chiave sicura o nell’abbinare ogni carattere a una parola, alle frase di una canzone o a un poema. Un altro modo per evitare problemi è quello di usare un gestore di password come Dashlane che, oltre a ricordare al posto tuo le chiavi di accesso, può generare istantaneamente delle password forti e associarle ai tuoi account.

Le alternative esistono già, ma non prendono piede

Non ci è voluto molto a scoprire i problemi relativi alle password e in poco tempo sono comparsi dei sistemi di identificazione alternativi. Oggi esistono vari metodi che vengono utilizzati come sostituti o complementi delle chiavi d’accesso. Si dividono in quattro grandi categorie: qualcosa che sai, qualcosa che hai (token), qualcosa che sei (biometria) e qualcosa che fai.

Chiavi che conosci (qualcosa che sai)

Le password sono un tipo di chiave cognitiva: sono qualcosa che conosciamo a memoria. Ma la memoria non si limita solo alle parole. Di fatto, possiamo ricordare i volti, i motivi geometrici, le immagini e gli eventi di vita con uguale o maggiore facilità, dal momento che sono più importanti per il nostro cervello. Associandole ai ricordi e alle emozioni, queste chiavi si ricordano quasi senza sforzo.

In Windows 8 puoi creare una password di immagine facilmente

I modelli di sicurezza di Android e le password di immagini di Windows 8 sono due esempi di chiavi cognitive più facili da ricordare, rispetto alle password tradizionali, e più robuste contro i tentativi di furto. Invece, le domande personali classiche (“Come si chiama il tuo cane?”) sono forti soltanto nel caso in cui la risposta non è ovvia o troppo frequente.

Chiavi che possiedi (qualcosa che hai)

La chiave di casa o la carta di credito sono un tipo di password fisica che porti sempre con te. Il vantaggio di questo sistema di identificazione è che non c’è bisogno di ricordare la chiave d’accesso, dal momento che quella che hai è abbastanza complessa da mantenere al sicuro le tue proprietà, siano queste dei dati o degli oggetti.

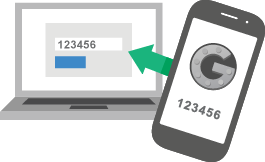

In informatica, le chiavi fisiche sono state usate tradizionalmente come sistema di protezione anticopia (i dongle USB per le utility costose), ma ora, grazie ai telefoni cellulari, vengono usate per integrare la sicurezza nella cosidetta “verifica in due passaggi” cioè, l’utilizzo congiunto di una password tradizionale e di un codice inviato al telefono.

Chiavi biometriche (qualcosa che sei)

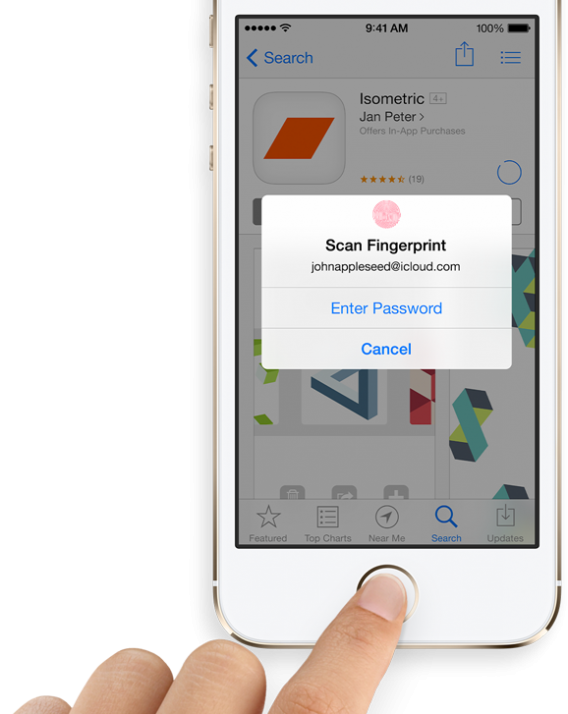

Il tuo corpo è unico: le impronte digitali, gli occhi, la voce e il viso appartengono solo a te e nessuno può togliertele con la stessa facilità con cui si ruba una password. Ciò che ti rende riconoscibile per gli altri, può esserlo anche per qualsiasi computer adeguatamente attrezzato con dei sensori biometrici. Android, con il riconoscimento facciale, e iOS 7, con la lettura delle impronte digitali, sono due esempi di questo sistema.

Sulla carta, i sistemi di identificazione biometrica sembrano avere tutto quello che serve per sostituire le password: non devi ricordare nulla, non possono essere rubati, generano delle chiavi complesse… In pratica, però, questi sistemi hanno notevoli svantaggi: a maggiore precisione, meno possibilità di simulazione, ma anche meno affidabililità nella scansione.

Codici di condotta (qualcosa che fai)

Il luogo dove ti trovi, cosa stai facendo o la tua reputazione sono dei frammenti di informazione che possono servire per integrare i sistemi di identificazione tradizionali. Molti di questi meccanismi sono automatici: per esempio, una pagina può impedire l’accesso se rileva che si sta facendo da un luogo insolito o da un indirizzo che gode di scarsa reputazione.

La popolarità di questo tipo di identificazione, tuttavia, è ancora bassa, forse a causa del limitato controllo che l’utente può esercitare su di essa. Si tratta di uno svantaggio psicologico: se non abbiamo con noi una chiave, sentiamo che la sicurezza è inferiore.

Massima sicurezza? Combinare diversi tipi di chiave

Nessun sistema offre sicurezza completa da solo. Il modo migliore per aumentarla è usando più di un fattore di identificazione. In questo modo la protezione è molto più forte, poiché il successo di un attacco comprometterebbe solo una parte.

L’autenticazione multifattore presenta però alcuni problemi di impiego, ancora difficili da superare a breve termine. Solo le grandi aziende di software e i siti più famosi possono permettersi di realizzare dei sistemi simili, specialmente se si tratta dell’uso di sensori biometrici o di chiavi fisiche. Inoltre, per gli utenti è più facile avere a che fare con un solo sistema, almeno per ora.

Tuttavia, la popolarità dei sistemi di verifica in due passi impiegati da Google , Facebook e Twitter, così come il recente impulso dato alla biometria da Apple, sono dei segnali molto promettenti per superare la password come unico sistema di riconoscimento informatico. Forse in futuro saremo testimoni di un’esplosione dell’identificazione multifattore. Sarebbe qualcosa di davvero buono per tutti.

Pensi che continueremo a usare le password per sempre?

[Adattamento di un articolo originale di Fabrizio Ferri-Benedetti per Softonic ES]